Ustawa o krajowym systemie bezpieczeństw, która weszła w życie pod koniec sierpnia bieżącego roku przewiduje ustanowienie rozmaitych zespołów reagowania na incydenty bezpieczeństwa komputerowego – tzw. CSIRTów, związanych z NASK, ABW, MON.

Ustawa wspomina o możliwości ustanowienia CSIRTów dla poszczególnych sektorów operatorów usług kluczowych. Nie można zapomnieć o innych rodzajach CSIRTów: wewnętrznych – działających w ramach jednej organizacji oraz komercyjnych – oferujących swoje usługi w zakresie cyberbezpieczeństwa podmiotom trzecim.

Co jednak ma wspólnego CSIRT NASK, ABW, MON, wewnętrzny i komercyjny? Odpowiedź jest podstawowa: metodologia tworzenia CSIRTów i rola doradcy prawnego w tym procesie.

Które etapy tworzenia CSIRTów wymagają doradcy prawnego?

W dniu 10 marca 2004 r. powołano Europejską Agencję ds. Bezpieczeństwa Sieci i Informacji (ENISA). Już w pierwszych latach swojej działalności Agencja wydała publikację pt. „Etapowe podejście do założenia zespołu CSIRT”. Ów podręcznik w przystępny sposób przedstawia proces myślowy oraz podstawowe działania, które należy podjąć przy ustanawianiu zespołu CSIRT.

ENISA rekomenduje udział doradców prawnych na kilku etapach tworzenia jak również późniejszej pracy CSIRTu.

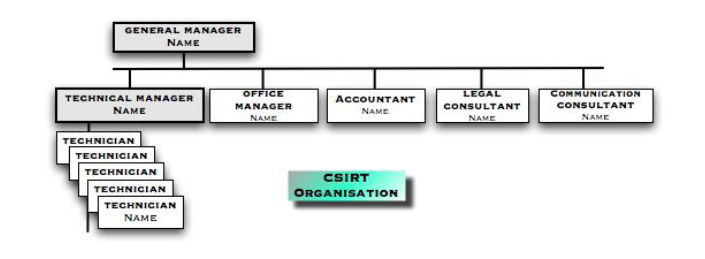

Bazowy skład zespołu CSIRT

Agencja widzi zabezpieczenie praw i ew. dowodów w razie postępowania sądowego jako jedną z podstawowych zalet za ustanawianiem zespołów CSIRT. Stąd też ENISA zakłada udział doradcy prawnego od początku tworzenia CSIRTu.

Źródło: ENISA – Etapowe podejście do założenia zespołu CSIRT Cel WP2006/5.1 (CERT-D1/D2) 2006

„Oprócz opisu pożądanego stanu procesów i procedur operacyjnych i administracyjnych, polityka taka musi być zgodna z przepisami i normami, w szczególności w odniesieniu do odpowiedzialności prawnej zespołu CSIRT. Zespół CSIRT związany jest zwykle przepisami prawa krajowego, które często wdrażane są w kontekście przepisów europejskich (zwykle dyrektyw) oraz innych porozumień międzynarodowych.”

Dokumentacja cyberbezpieczeństwa

„[…]odpowiednia polityka zespołu CSIRT została określona z pomocą radcy prawnego[…]”

ENISA wskazuje ponadto, że najbardziej podstawowe pytania, na które należy odpowiedzieć w polityce przetwarzania informacji, to:

- Jak przetwarzana jest informacja, zwłaszcza w odniesieniu do wyłączności?

- Jakie względy brane są pod uwagę w odniesieniu do ujawniania informacji, zwłaszcza jeżeli związane z incydentem informacje przekazywane są do innych zespołów lub lokalizacji?

- Czy istnieją jakieś względy prawne, które należy wziąć pod uwagę w odniesieniu do przetwarzania informacji?

- Czy zespół ma politykę stosowania kryptografii w celu ochrony wyłączności i integralności w archiwach i/lub przekazach danych, zwłaszcza w zakresie poczty elektronicznej?

- Czy polityka ta obejmuje ewentualne graniczne warunki prawne, takie jak deponowanie klucza lub egzekwowalność deszyfrowania w przypadku procesów sądowych?”

Lektura zaleceń Agencji prowadzi do konkluzji, że wiodącą rolę w sporządzaniu dokumentacji cyberbezpieczeństwa powinien przyjąć doradca prawny, z wymiernym wkładem od działów IT organizacji.

Obsługa incydentów

„Fikcyjny zespół CSIRT zatrudnił także eksperta ds. prawnych, zajmującego się kwestiami odpowiedzialności prawnej i polityką bezpieczeństwa informatycznego”

„Zespół CSIRT monitoruje i obserwuje nowe trendy techniczne, działalność napastników oraz powiązane tendencje, co ułatwia identyfikację zagrożeń w przyszłości. Badane zagadnienia można poszerzać o orzeczenia prawne i legislacyjne, zagrożenia społeczne lub polityczne oraz nowe technologie.”

Rola doradcy prawnego w przeważającym zakresie zostanie wypełniona w toku sporządzania odpowiedniej dokumentacji i tworzeniu struktur CSIRTu. Niemniej jednak, podczas utrzymania systemu cyberbezpieczeństwa pomoc doradcy prawnego może okazać się nieodzowna. Twierdzenie to zaktualizuje się zwłaszcza przy okazji:

- Nawiązywania współpracy z innymi CSIRTami;

- Działań po incydencie – zgłoszeń do CSIRTów, UODO, organów ścigania.

Perspektywa

Z laickiego punktu widzenia, temat cyberbezpieczeństwa jawi się jako typowy do zagospodarowania przez działy IT. W istocie jednak, wdrożenie cyberbezpieczeństwa odbywa się w sporej mierze w postaci dokumentów, które mają swoje źródła w normach prawa oraz tzw. soft-law (do których można zaliczyć cytowany powyżej podręcznik ENISA).

Trudno o lepszego partnera niż doradcę prawnego w celu zagwarantowania zgodności dokumentacji cyberbezpieczeństwa z normami.

Share

Share